Astuces cybersécurité

Grandes entreprises

Les grandes entreprises sont une cible beaucoup plus attrayante pour les cybercriminels que pour les individus. Pour cette raison, lorsque vous créez ou envisagez de développer la cybersécurité, vous devez absolument penser à avoir une équipe dédiée qui gère votre cybersécurité. Une telle équipe permettra la concentration des compétences et des responsabilités en un seul endroit.

La cybersécurité dans votre entreprise doit aborder au moins 5 domaines:

- l’évaluation des risques

- la prévention

- formations

- détection

- réaction

DANS CETTE SECTION

L'évaluation des risques

L’évaluation des risques est souvent associée à des méthodes mathématiques complexes, mais en principe grâce à elle, vous devriez être en mesure de répondre aux questions simples suivantes:

- Quelles sont mes ressources TIC qui soutiennent les processus métier et lesquelles sont les plus importantes?

- Quelles sont les données les plus importantes pour votre entreprise et dans quels processus métier elles sont impliquées?

- Quelles sont les menaces pesant sur nos ressources et nos données (acteurs de la menace, vecteurs de menace)?

- Quel pourrait être l’impact de la perte de confidentialité, d’intégrité ou de disponibilité des données de valeur sur mes processus métier?

Pour évaluer les risques pour votre entreprise, vous pouvez utiliser des lignes directrices ou des normes générales d’évaluation des risques telles que: ISO 31000; ISO / CEI 31010 et ISO Guide 73 ou utiliser les normes dédiées aux TIC ISO – 27005.

Vous pouvez trouver des informations plus utiles sur l’évaluation des risques, y compris des lignes directrices et des bonnes pratiques sur les pages Web de l’Agence nationale de la sécurité des systèmes d’information (ANSSI) – https://www.ssi.gouv.fr/administration/bonnes-pratiques/ et Institut national des normes et de la technologie (NIST) – https://csrc.nist.gov/publications/sp

La prévention

La prévention consiste à réduire la surface d’attaque et à limiter le nombre de TTP (tactiques, techniques et procédures) qu’un attaquant peut utiliser contre nous.

Les mesures préventives les plus courantes sont le durcissement et la formation. La mise en œuvre des outils de sécurité peut être envisagée dans deux rôles: préventif et en même temps, ces outils sont une source d’informations sur une attaque potentielle, soutenant la détection.

Qu’est-ce que le durcissement?

Le durcissement est une approche de la configuration des systèmes et des appareils qui minimise le risque d’attaque. Il s’agit d’un processus de sécurisation de systèmes et de périphériques de donnés en réduisant les vecteurs d’attaque (rendant l’attaque plus difficile pour l’attaquant). Il existe plusieurs lignes directrices et bonnes pratiques qui fournissent des références pour divers systèmes d’exploitation, appareils et applications. Chaque guide de durcissement et bonnes pratiques peut inclure des exigences liées, mais sans s’y limiter:

- Sécurité physique

- Systèmes d’exploitation

- Logiciel serveur

- Logiciel de bureau

- Appareils et services réseau

- Appareils mobiles

- Périphériques d’impression multifonction

- Fournisseurs de cloud

- Mesures de sécurité

Pour plus de bonnes pratiques et des lignes directrices sur le renforcement, visitez les sites Web énumérés ci-dessous:

- Centre pour la sécurité Internet – https://www.cisecurity.org/cis-benchmarks/

- Agence des systèmes d’information de défense (DISA) et connue sous le nom de guides de mise en œuvre technique de sécurité (STIG) – https://public.cyber.mil/stigs/downloads/

- ANSSI – https://www.ssi.gouv.fr/administration/bonnes-pratiques/

- NIST – https://csrc.nist.gov/publications/sp

Formations

L’un des éléments très importants soutenant la cybersécurité dans une grande entreprise est la formation des employés. Cela permet le transfert de connaissances aux employés sur l’utilisation sûre des appareils TIC. De plus, la connaissance des menaces et des méthodes de protection contre celles-ci réduit la probabilité d’un incident de cybersécurité résultant d’une erreur humaine. La formation doit couvrir tous les employés utilisant des appareils informatiques, y compris les employés de bureau et les administrateurs responsables de la gestion de l’infrastructure informatique et OT. La formation doit inclure une familiarisation avec les menaces de cybersécurité, les principes de sécurité de base, les politiques et procédures de sécurité applicables dans l’entreprise. Les employés doivent également savoir quoi faire s’ils soupçonnent avoir été victimes d’une cyberattaque réussie.

Détection

La détection vous permet d’identifier une activité hostile potentielle dans votre infrastructure ou vos systèmes TIC. Pour détecter une activité potentiellement hostile, la visibilité de l’état actuel de votre infrastructure est cruciale. La visibilité signifie que toutes les informations nécessaires (les logs) provenant des appareils, services et outils que vous utilisez sont collectées et surveillées (corréler).

La collecte régulière de logs correctement sélectionnés permet:

- D’identifier les événements et incidents de sécurité

- Surveillance des violations de politique

- Établissement de lignes de base

L’outil et la base de connaissances très utiles pour identifier les menaces, la prévention et la détection est le MITRE ATT & CK (tactiques, techniques et connaissances communes des adversaires). ATT & CK fournit un cadre pour améliorer la posture contre des adversaires spécifiques. Grâce à ATT & CK, vous pouvez trouver un groupe adverse qui constitue une menace pour votre entreprise et identifier les techniques qu’il utilise. Pour chaque technique dans ATT & CK, vous pouvez trouver des informations sur la façon de la détecter et éventuellement de l’atténuer.

Pour plus d’informations sur ATT & CK, visitez https://attack.mitre.org/

Si vous trouvez MITRE ATT & CK trop difficile pour vous, essayez de suivre les étapes ci-dessous.

- Identification de la source de données

- Ce que nous surveillons déjà

- Ce que nous pouvons / devrions surveiller

- Identification des menaces

- Quelle menace pouvons-nous détecter avec les données dont nous disposons

- Quelle menace devons-nous détecter – que doit on commencer à surveiller

- Transfert des logs au SIEM (Security Information and Event Management) ou à un autre outil qui propose des corrélations de logs

- Construire des règles de corrélation – quelle séquence d’événements doit être alertée

Quels événements enregistrer?

La journalisation d’événements spécifiques, qui ne sont pas nécessairement liés directement à la sécurité, doit être proportionnée aux risques de sécurité de l’information. À la suite d’une évaluation des risques, vous devriez obtenir des directives générales sur ce qui doit être journalisé.

Il n’existe pas de solution universelle. Par exemple, seulement trois sources de données:

- Surveillance des processus (informations sur les processus, chemins d’exécution, paramètres),

- Surveillance des fichiers (informations sur les fichiers créés, heures de création des modifications),

- Traiter les paramètres de ligne de commande (paramètres passés au shell et commandes),

Couvrent plus de la moitié des techniques MITRE ATT & CK.

Vous trouverez ci-dessous une liste non exhaustive de ce que vous devez enregistrer (si cela est techniquement possible et justifié):

- Échecs de validation d’entrée, par ex. violations de protocole, encodages inacceptables, noms et valeurs de paramètres non valides

- Échecs de validation de sortie, par ex. Non-concordance de jeu d’enregistrements de base de données, codage de données non valide

- Succès et échecs d’authentification

- Échecs d’autorisation (contrôle d’accès)

- Échecs de gestion de session, par ex. modification de la valeur d’identification de session de cookie

- Erreurs d’application et événements système, par ex. erreurs de syntaxe et d’exécution, problèmes de connectivité, problèmes de performances, messages d’erreur de service tiers, erreurs de système de fichiers, détection de virus de téléchargement de fichiers, changements de configuration

- Les connexions de réseau,

- Ajout ou suppression d’utilisateurs,

- Modifications des privilèges,

- Affecter des utilisateurs à des jetons, ajouter ou supprimer des jetons,

- Utilisation des privilèges administratifs des systèmes,

- Accès par les administrateurs d’applications,

- Toutes les actions des utilisateurs disposant de privilèges administratifs,

- Utilisation de clés de chiffrement des données et modifications de clés,

- Création et suppression d’objets au niveau système,

- Importation et exportation de données,

- Soumission de contenu généré par l’utilisateur – en particulier les téléchargements de fichiers.

Certains de ces logs peuvent être collectés par des outils de sécurité et des logiciels tels que le pare-feu, les systèmes de détection et de prévention des intrusions (IDPS), les logiciels antivirus, etc.

Pour obtenir une meilleure visibilité sur vos terminaux avec le système d’exploitation Windows, envisagez l’installation de System Monitoring (Sysmon). Sysmon permet de surveiller et de consigner l’activité du système dans le journal des événements Windows. Il fournit des informations détaillées sur les créations de processus, les connexions réseau et les modifications apportées à l’heure de création des fichiers.

Plus d’informations sur la gestion des journaux peuvent être trouvées sur NIST SP 800-92 – Guide to Computer Security Log Management.

Pour plus de bonnes pratiques et de directives sur les outils et logiciels de sécurité, visitez:

ANSSI – https://www.ssi.gouv.fr/administration/bonnes-pratiques/

Réaction

La réponse aux incidents est définie comme les actions entreprises par une entreprise pendant et après un cyber incident. La réponse aux incidents vous permet de réduire les conséquences possibles d’une cyberattaque et de restaurer le fonctionnement de l’entreprise au niveau d’avant l’attaque.

La réponse consiste en des actions telles que:

- Identification d’un incident de cybersécurité

- Enquête sur une situation et collecte d’informations

- Analyse d’incident

- Atténuation et récupération des systèmes, des données et de la connectivité

Dans les grandes entreprises, où la survenue d’incidents de cybersécurité est très probable, une bonne solution consiste à créer une entité au sein de l’entreprise responsable de la gestion des incidents, comme le SOC (Security Operation Center). Si cela n’est pas possible, il vaut la peine d’envisager d’utiliser SOC as a Service (service externalisé en dehors de l’entreprise).

Pour plus d’informations et de bonnes pratiques sur la réponse aux incidents, visitez:

ISO / CEI 27035-1: 2016 Technologies de l’information – Techniques de sécurité – Gestion des incidents de sécurité de l’information: https://www.iso.org/standard/60803.html

Publication spéciale NIST 800-61: https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdf

Cadre FIRST: https://www.first.org/standards/frameworks/csirts/FIRST_CSIRT_Services_Framework_v2.1.0.pdf

ENISA – Guide de bonnes pratiques pour la gestion des incidents – https://www.enisa.europa.eu/publications/good-practice-guide-for-incident-management

ANSSI, Attaques par rançongiciels, tous concernés – Comment les anticiper et intervenir en cas d’incident ?: https://www.ssi.gouv.fr/administration/guide/attaques-par-rancongiciels-tous-concernes-comment-les -anticiper-et-reagir-en-cas-dincident /

Qu'est-ce que le SOC (Security Operation Center)?

Par définition, SOC est:

La pratique de la défense contre les activités non autorisées au sein des réseaux informatiques, y compris la surveillance, la détection, l’analyse (comme l’analyse des tendances et des modèles), et les activités d’intervention et de restauration. [1]

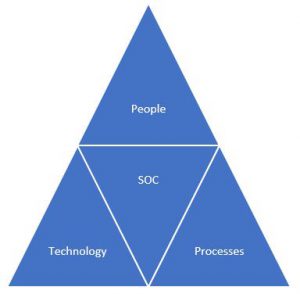

Le SOC repose sur 3 fondations pour offrir une efficacité maximale de la gestion des incidents, à savoir: les personnes, la technologie et les processus.

[1] C. Zimmerman, Dix stratégies de classe mondiale, Security Operations Center, The MITRE Corporation, 2014, page 8.

Personnes – Le SOC se compose d’analystes de sécurité qualifiés, de spécialistes de la gestion des incidents et d’experts en analyse avancée des incidents.

Technologie – Les outils utilisés par l’équipe pour surveiller, détecter, analyser et répondre aux incidents. L’outil principal est le SIEM pour la gestion des événements.

Processus – L’ensemble des politiques, processus et procédures définissant les règles de conduite de l’équipe dans le cadre d’activités spécifiques liées à la gestion des incidents.

Qu'est-ce que le SOC (Security Operation Center)?

Le SOC améliore principalement la gestion des menaces grâce à une gestion opérationnelle globale des événements et à une réponse appropriée à ces derniers. Le fonctionnement coordonné du SOC garantit une identification rapide des incidents et leur suppression afin de minimiser les dommages liés à une attaque menée avec succès contre des actifs TIC.

Le SOC est généralement divisé en 3 lignes de support dans la gestion des incidents:

1ère ligne – traite les questions de routine, y compris le triage des événements (qualification et hiérarchisation), la surveillance des événements dans SIEM. Les analystes gèrent ou remontent les événements vers des lignes supérieures selon les instructions acceptées.

2nd Line – effectue des processus analytiques plus avancés. À l’exception de la console SIEM, 2L utilise des données et des informations provenant d’autres systèmes inaccessibles à 1L SOC. 2L-SOC gère les incidents de cybersécurité. Les tâches de base de 2L comprennent:

- Traitement des cas escaladés par le SOC 1L;

- Prendre des décisions concernant la résolution d’un incident;

- Recueillir et analyser des informations supplémentaires;

- Analyse et résolution des incidents, aide à la reconstruction et à la restauration du système, formulation de recommandations en matière de cybersécurité après un incident;

- Gérer le processus de gestion de la vulnérabilité;

- Coopération avec l’équipe d’analyses avancées (CTAC).

3rd Line – dans les grands SOC, également connus sous le nom de CTAC (Cyber Threat Analysis Cell), se spécialise dans les services avancés d’analyse de cybersécurité, notamment:

- Soutient la gestion des sources de renseignements sur les menaces;

- Effectue une analyse avancée des logiciels malveillants et des investigations numériques;

- Mène les activités de l’équipe rouge;

- Analyse les tendances des menaces de cybersécurité;

- Crée de nouveaux outils / méthodologies augmentant l’efficacité de la détection d’attaques, y compris APT.

Si vous souhaitez créer un SOC dans votre organisation, veuillez nous contacter pour obtenir plus d’informations.

Travailler avec CDA

Nous pouvons vous aider à construire la cybersécurité dans votre entreprise

Visitez notre site Internet

Restez à jour avec les conseils de CDA concernant les questions de cybersécurité affectant la République togolaise et l’Afrique.